En un mundo cada vez más digitalizado e interconectado, donde la nube y la internet resuelven casi todas las necesidades en lo relativo a data y procesos, no es de extrañar que los hackeos y el robo de información estén a la orden del día.

¿Cómo protegernos? Cierto es que hay toda clase de soluciones en el mercado, desde los tradicionales antivirus hasta paquetes que el propio fabricante de software pone a disposición del usuario de manera automática y VPNs que ofrecen la oportunidad de navegar anónimamente, pero entonces da la impresión de que los ciberataques no solo van en aumento, sino que son cada vez más crudos e inesperados.

Mantener la seguridad al día es prioritario, lo mismo que estar conscientes de que hay muchas técnicas efectivas de ingeniería social que hacen el trabajo sucio de hacer entrar en confianza al usuario, sin importar que se trate de un individuo o de una gran compañía. Algo tan simple como no actualizar el firmware del router -como pasó cuando Mirai– o no bajar el parche más reciente de seguridad de Windows es suficiente para desatar los mil demonios a nivel de hackeos y similares.

WannaCry a modo de advertencia

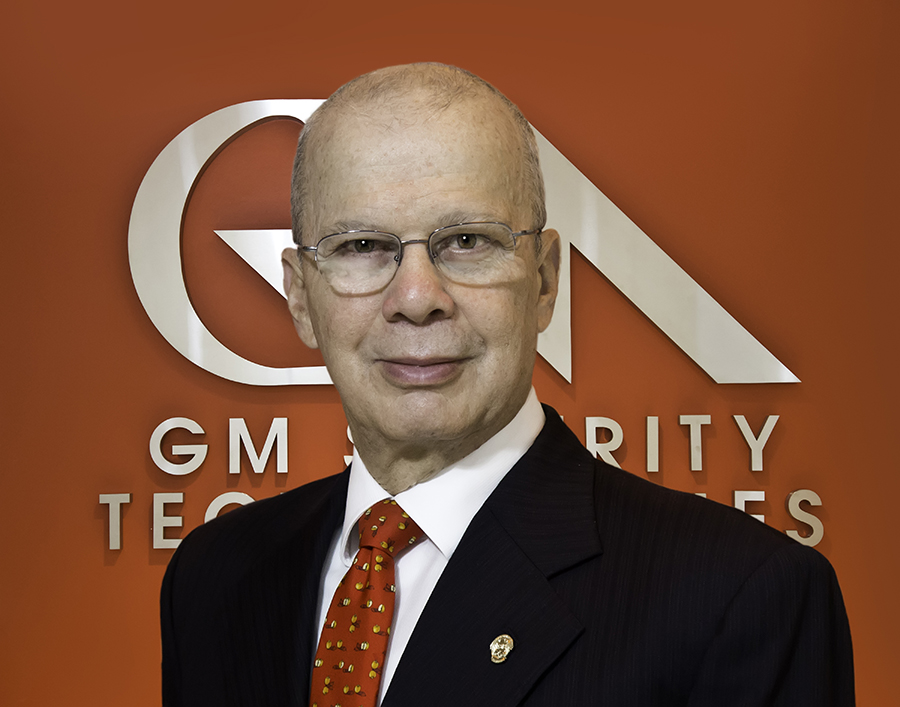

A partir del pandemonio creado por WannaCry hace poco más de un mes, GM Security Technologies, líder en procesos tecnológicos de computación en la nube, Big Data y seguridad integral, tiene una advertencia para las empresas: nunca se debe creer que los perímetros son inviolables.

Muchas empresas, lo mismo que gente, cometen el error de pensar que nunca serán víctimas de hackeos o robos de información y se descuidan en lo relativo a seguridad. La recomendación de GM es sencilla pero efectiva, ya que se trata de realizar análisis trimestrales de vulnerabilidad.

Este ransomware atacó a cientos miles de computadoras en todo el mundo, valiéndose de un exploit que aprovechó una vulnerabilidad en Windows; una de las principales fallas que contribuyó a su masificación, fue que gran parte de las empresas no habían instalado el parche, aún estando disponible desde marzo.- Walter Cervoni, Chief Technology Officer de GM Security Technologies.

El ataque inicial de WannaCry llegó principalmente por phishing, pero lo que hizo que este fuera más extensivo -aparte del componente que cifraba los datos- fue su capacidad de expandirse por las redes del cliente.

EternalBlue es el nombre del exploit responsable de este malware, desarrollado por la Agencia de Seguridad Nacional Estadounidense (NSA, por sus siglas en inglés) y filtrado por el grupo The Shadow Brokers. Fue esto lo que permitió atacar computadores con el sistema operativo Microsoft Windows que estuvieran en la misma red de la computadora infectada originalmente.

El año pasado Shadow Brokers extrajo este exploit para ser utilizado a futuro y trató de subastarlo pero, ante la poca expectativa de ganancia, lo divulgaron al mercado sin costo. La vulnerabilidad explotada por EternalBlue ya tenía una corrección disponible en Windows Update.

El hecho de que el malware contara con una especie de interruptor de emergencia o kill switch que fue encontrado por pura casualidad, parándose así un ataque que llegó a afectar a 200 mil sistemas en 150 países, no impide que surjan otras variantes de WannaCry, señala Walter Cervoni, de GM Security Technologies.

Imprescindible mantener equipos al día

Hasta el momento las ganancias de WannaCry (recuerden exigía el pago de un rescate) superan los cien mil dólares, lo cual representa apenas un 3% de lo que recaudó CryptoWall, un ransomware que entre el 2014 y el 2016 alcanzó 325 millones de dólares al restringir el acceso a los archivos de millones de personas para luego cobrar un rescate por ellos.

Esto hace evidente que la explotación de vulnerabilidades, puede tener un impacto enorme en la operativa de una compañía y explica por qué la industria del cibercrimen alcanza el billón de dólares. Señala Cervoni que de no haber sido por el error de desarrollo de los creadores del malware, el daño hubiera sido muchísimo peor.

En Inglaterra, WannaCry fue capaz de hacer tambalear a todo el sistema de salud del país por al menos un día; en Rusia, tomó el control de 1,000 equipos del Ministerio del Interior; en Francia, el fabricante de automóviles Renault tuvo que detener su producción; en España, la compañía de comunicaciones Telefónica vio comprometida una red interna que de acuerdo con la propia empresa no afectó a sus usuarios; y en China, la empresa PetroChina se vio obligada a apagar durante 12 horas los sistemas que conectan a sus gasolineras para poder regresar a la normalidad. Un panorama poco halagüeño, sin dudas.

GM Security Technologies enfatiza la necesidad de educar a los usuarios respecto al tipo de archivos que se pueden abrir y de proveer los recursos a los departamentos de sistemas de información para mantener los parches al día, así como hacer análisis trimestrales de vulnerabilidad y otras recomendaciones técnicas relacionadas.

Estos especialistas en seguridad señalan asimismo la segmentación de la red, tanto norte/sur (es decir, lo que viene de Internet) como este/oeste, lo que limitaría que un malware se pueda regar dentro de la red. En cuanto a los equipos, y a propósito de la tendencia BYOD, Cervoni enfatiza la importancia de que los equipos estén protegidos y que no todos tengan acceso hasta cierto nivel organizacional. El proteger las credenciales con poder administrativo es también una tarea de gran importancia.

Pese a todo el daño causado, es posible que WannaCry tenga más impacto negativo que positivo sobre la modalidad ransomware. En primer lugar, la inclusión de un “kill switch” fue considerada un error infantil por expertos en el tema. Peor que eso, sin embargo, es el hecho de que el malware no podía identificar correctamente a quien pagaba rescate o no, lo que resultó en la frustración de pagar y no necesariamente recibir a cambio la llave que daría acceso a lo secuestrado. Eso automáticamente afecta la reputación de esos métodos y lo hace menos atractivo como mecanismo de ataque.

Es importante destacar que las personas que se robaron las vulnerabilidades del NSA declararon tener otras, de modo que esto no termina aquí y hay que estar trabajando en defensas de próxima generación, las cuales tienen muchas más capacidades que un antivirus tradicional. Suponer que con un antivirus tradicional se está protegido es tener un falso sentido de la seguridad, concluye Cervoni.