Finalizando 2017 el tema dominante en cuestiones tecnológicas y no tan tecnológicas es Bitcoin y, por extensión, el resto de las monedas virtuales que compiten por atención, como es el caso de la novata Bitcoin Cash y la no tan nueva Ethereum.

Usualmente la discusión en torno a estas monedas se concentra en si representan o no una burbuja financiera. A tal efecto abundan las predicciones, muchas de ellas exageradas, en torno al futuro del sistema financiero mundial y el posible valor que alcanzaría Bitcoin -sin dudas la más famosa y llamativa del grupo- en 2018 y más allá.

Es una discusión entretenida y con muchas variantes que vale la pena analizar y procesar, pero hay un factor al que poca gente parece prestarle atención y es uno que en realidad reviste mucha importancia: su rol o vínculo en cuestiones de ciberseguridad.

Veamos la evidencia. En 2017 hubo dos espectaculares ataques al mundo corporativo por la vía de ransomware, una forma de hackeo en la que básicamente los sistemas quedan secuestrados hasta que se paga un dinero a cambio de su liberación.

El concepto no es nuevo, pero tanto WannaCry (mayo) como Petya (junio) introdujeron algunos elementos a tomar en cuenta, empezando por el hecho de que ambos se aprovecharon de la mala costumbre de empresas e individuos de no tener su seguridad al día. Se habló de conspiración, incluso de espionaje entre países, y hasta de la posibilidad de lavado de activos por esta vía, pero el elemento quizás más llamativo fue la exigencia de Bitcoin para liberar los equipos.

Cierto es que Bitcoin se había usado anteriormente para este asunto de ransomware, pero también hay que decir que WannaCry fue el primer caso donde prácticamente el mundo se paralizó por un día. Con Petya pasó algo similar, aunque a menor escala.

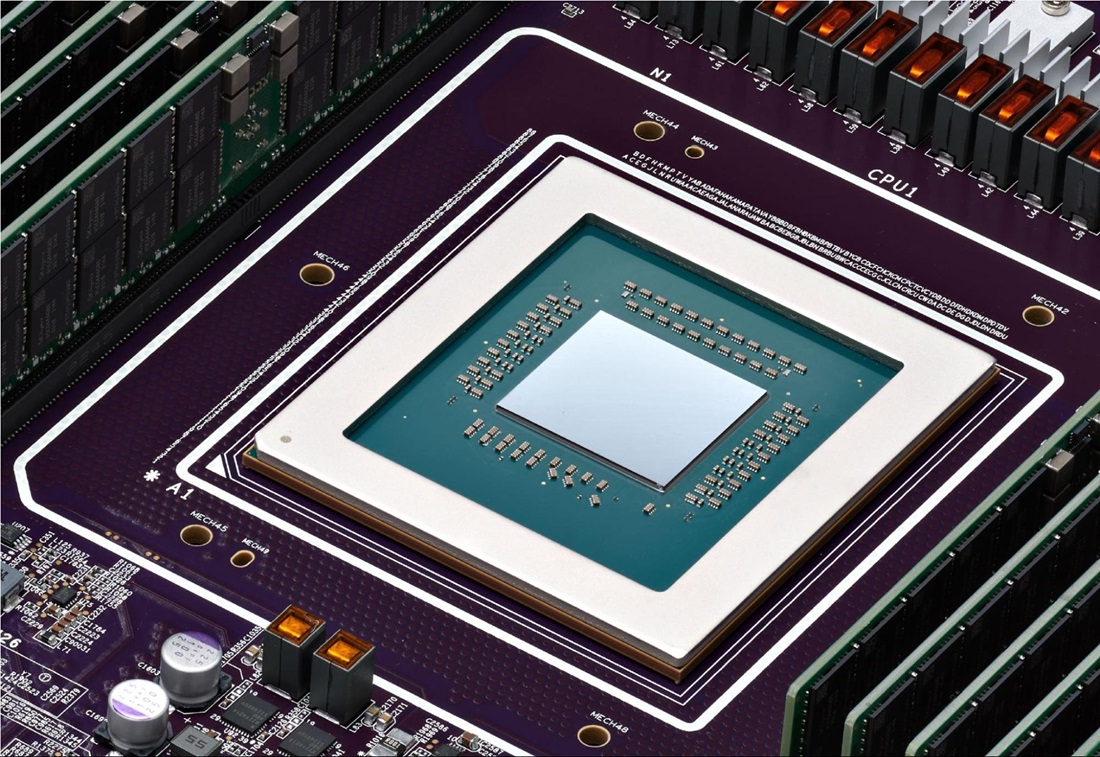

De ransomware pasamos a cryptojacking, una práctica en la que el poder de procesamiento de equipos particulares es aprovechado para minar monedas virtuales, sin conocimiento o consentimiento de la víctima.

Para quienes no conocen el concepto, la minería de monedas virtuales es un proceso que involucra grandes capacidades de procesamiento y energía, tanto que hace unas semanas un reporte de Digiconomist al respecto desató un verdadero escándalo. Cryptojacking en sí representa un abuso y es un reflejo del afán que rodea al tema de las monedas virtuales, recurso que, para empeorar las cosas, aún no se sabe cuál es su verdadera intención.

Las amenazas de ciberseguridad para 2018 van por la vía de ransomware y de cryptojacking, con el agravante de que se han visto casos de malware que después de minar estas monedas terminan por dañar físicamente al equipo que les dio vida.

¿Qué esperar en 2018?

Jesús Cortina, vicepresidente ejecutivo y gerente general de GM Security Technologies, prevé que para 2018 aumentarán los ataques de malware, incrementándose el robo de monedas virtuales, uso de códigos zombie y dispositivos mula o intermediarios. Especial cuidado deberán tener las empresas, pues en 2017 el 27% de los blancos fueron precisamente estos usuarios

Algo a tomar en cuenta es la tendencia de estos ataques a evolucionar. Cortina comenta que las campañas tradicionales de ransomware se tornarán cada vez menos rentables, de manera que los cibercriminales enfocarán sus ataques a objetivos menos tradicionales y más rentables, como los dispositivos conectados y las organizaciones.

Asimismo, el ransomware evolucionará de la extorsión de individuos al cibersabotaje y a la disrupción de las organizaciones porque el daño es mucho mayor y la industria cibercriminal no da tregua.

En opinión de Cortina, la industria debe agudizar la visión en las aplicaciones “serverless” ya que si bien estas permiten un mayor grado de granularidad y una facturación más rápida de servicios, son vulnerables a ciertos ataques de denegación de servicio. En este punto es fundamental que los procesos de desarrollo e implementación de funciones sean seguros, que las capacidades de escalabilidad estén disponibles, que el tráfico esté resguardado mediante VPN o encriptación, y que los responsables de los sistemas organizacionales estén atentos a parches y actualizaciones en el momento preciso.